Τα κρούσματα πληθαίνουν δυστυχώς συνέχεια οπότε ας απαντήσουμε σε ένα καίριο ερώτημα:

Οι ιοί τύπου Ransomware που κλειδώνουν τα αρχεία, χρησιμοποιούν τόσο δυνατή κρυπτογράφηση που δεν είναι δυνατόν να ανακτήσετε τα αρχεία σας. Πλην δύο περιπτώσεων οι 50 και πλέον διαφορετικές εκδόσεις τέτοιων ιών δεν μπορούν να αντιμετωπιστούν. Το μόνο που μπορείτε να κάνετε είναι να αποθηκεύσετε τα κλειδωμένα αρχεία σε ένα εξωτερικό δίσκο η ένα στικάκι, μήπως μελλοντικά (2-3 χρόνια) βρεθεί κάποια μέθοδος αποκρυπτογράφησης.

Στις τέσσερις παρακάτω σελίδες της Kaspersky και της ESET υπάρχουν προγράμματα με τα οποία μπορείτε να προσπαθήσετε μήπως πάρετε πίσω τα αρχεία σας (αν είχατε μολυνθεί μόνο με τον ιό CoinVault, Bitcryptor, TeslaCrypt ή Crysis)

https://noransom.kaspersky.com/

http://support.kaspersky.com/viruses/disinfection?page=2

http://support.eset.com/kb6051/?viewlocale=en_US

https://www.eset.com/int/download-utilities/

Την υποστήριξη της Ελληνικής Αστυνομίας έχει από σήμερα ιστότοπος που έχει δημιουργήσει εδώ και ένα χρόνο η Ευρωπαϊκή Αστυνομική Υπηρεσία Europol, για την παροχή προστασίας και βοηθείας προς τους χρήστες του διαδικτύου, απέναντι σε κακόβουλο λογισμικό (ransomware), που μπλοκάρει και μολύνει τα υπολογιστικά συστήματα.

Το κακόβουλο λογισμικό αποτελεί κατηγορία εξελιγμένου κακόβουλου λογισμικού, που εγκαθίσταται στα υπολογιστικά συστήματα των χρηστών του διαδικτύου και κρυπτογραφεί τα αρχεία τους. Ακολούθως οι δράστες απαιτούν την καταβολή λύτρων από τους χρήστες προκειμένου να δοθεί στους τελευταίους το κλειδί αποκρυπτογράφησης των αρχείων τους.

Η πρωτοβουλία αυτή της Europol, με τον τίτλο «No More Ransom» (όχι άλλα λύτρα) περιλαμβάνει τη δημιουργία του ιστότοπου, https://www.nomoreransom.org/, ο οποίος μεταφράστηκε και στα ελληνικά και από σήμερα υποστηρίζεται από την Δίωξη Ηλεκτρονικού Εγκλήματος.

Ευρετήριο

1. CryptoLocker – Επικίνδυνος ιός που κλειδώνει τα αρχεία σας – ΚΑΘΑΡΙΣΜΟΣ – ΑΦΑΙΡΕΣΗ – ΑΝΤΙΜΕΤΩΠΙΣΗ

2. CryptorBit

3. CryptorDefence

4. Cryptowall

5. CoinVault

6. CTB Locker ή Critoni

7. TeslaCrypt και AlphaCrypt

8. Locky

9. Petya

10. Crysis (αποκρυπτογραφήθηκε)

1. CryptoLocker – Επικίνδυνος ιός που κλειδώνει τα αρχεία σας – ΚΑΘΑΡΙΣΜΟΣ – ΑΦΑΙΡΕΣΗ – ΑΝΤΙΜΕΤΩΠΙΣΗ

Το κακόβουλο λογισμό είναι μια έννοια συνυφασμένη με την πληροφορική εδώ και πάρα πολλά χρόνια. Τα είδη των κακόβουλων προγραμμάτων έχουν εξελιχθεί από τον απλό ιό που δεν άφηνε τον υπολογιστή να ξεκινήσει, σε κάτι το οποίο είναι σχετικά καινούργιο και πολύ επικίνδυνο στα “προγράμματα πληρωμής λύτρων” (ransomware). Τα προγράμματα πληρωμής λύτρων δημιουργούν μια κατάσταση ομηρίας στον υπολογιστή σας – πρόσφατο παράδειγμα ο “ιός της αστυνομίας” ο οποίος δεν επέτρεπε την πρόσβαση στον υπολογιστή σας έως ότου να πληρώσετε το “πρόστιμο” που σας αναλογούσε.

Αυτές τις μέρες εντοπίστηκε ένα νέο κακόβουλο πρόγραμμα πληρωμής λύτρων το Cryptolocker, το οποίο κλειδώνει τα προσωπικά σας αρχεία και ζητάει λεφτά για να τα ξεκλειδώσει. Το πρόγραμμα αυτό δεν πρέπει να το αγνοήσετε, μιας και κρυπτογραφεί τα αρχεία σας δημιουργώντας ένα AES κλειδί 256 bit. Αυτό το κλειδί χρησιμοποιεί την μεθοδολογία του δημόσιου/ιδιωτικού κλειδιού, έχοντας το ένα στον υπολογιστή σας και το άλλο σε κάποιο διακομιστή που χρησιμοποιεί ο “απαγωγέας”.

Το κλειδί λόγω της πολυπλοκότητας του αλγόριθμου δεν είναι δυνατόν να σπαστεί η να γίνει προσπάθεια παραβίασης με την μέθοδο bruteforce αφού θα χρειαζόταν άπειρος χρόνος για κάτι τέτοιο λόγω του μεγάλου αριθμού πιθανών συνδυασμών.

Μία μέθοδος με την οποία μπορεί να σώσετε τα αρχεία σας είναι η άμεση επαναφορά συστήματος πατώντας το F8 δείτε εδώ για οδηγίες.

https://windows.microsoft.com/el-gr/windows7/products/features/system-restore/

Η επαναφορά συστήματος μπορεί και να μην έχει κανένα αποτέλεσμα.

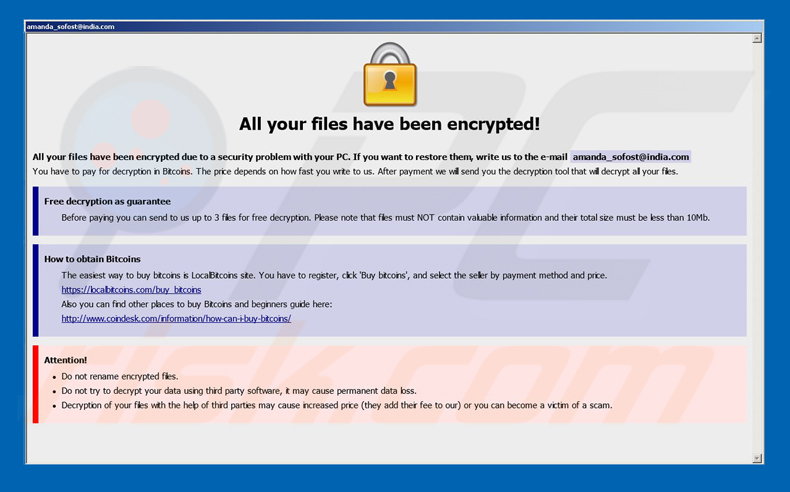

Το μήνυμα που βλέπει ο χρήστης

Ο τρόπος με τον οποίο μολύνεται ο υπολογιστής σας είναι μέσω κοινωνικής μηχανικής (εξαπάτησης), μιας και ο χρήστης-θύμα λαμβάνειένα μήνυμα ηλεκτρονικού ταχυδρομείου από έναν δήθεν δυσαρεστημένο πελάτη, ο οποίος του έχει επισυνάψει ένα αρχείο το οποίο τον προτρέπει να ανοίξει να διαβάσει το λόγο για τον οποίο είναι δυσαρεστημένος. Όπως καταλαβαίνετε, το κακόβουλο πρόγραμμα αυτό απευθύνεται σε εργασιακά περιβάλλοντα των οποίων η απώλεια αρχείων κοστίζει περισσότερα από τα $300 τα οποία ζητάει ο “απαγωγέας” για να σας δώσει το ιδιωτικό κλειδί το οποίο θα ξεκλειδώσει τα αρχεία σας. Το πρόγραμμα λοιπόν το οποίο ανοίγει ο χρήστης που δέχεται την επίθεση, είναι στην ουσία ένα πρόγραμμα ανάκτησης αρχείων από το διαδίκτυο (downloader) το οποίο και κατεβάζει το Cryptolocker, το οποίο σαρώνει όλους τους δίσκους στον υπολογιστή σας, ακόμα και τους δικτυακούς για αρχεία τύπου *.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.eps, *.ai, *.indd, *.cdr, *.jpg, *.jpe, img_*.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c και θα καταγράψει τα αρχεία τα οποία έχει κρυπτογραφήσει στο HKEY_CURRENT_USER\Software\CryptoLocker\Files, καταχώρηση που θα χρησιμοποιήσει μετά για να δείξει στο χρήστη ποια αρχεία έχουν κλειδώσει και να επιταχύνει την διαδικασία αποκρυπτογράφησης.

ΠΡΟΣΟΧΗ: Το επικίνδυνο με το συγκεκριμένο πρόγραμμα απαγωγής αρχείων δεν είναι τόσο ότι θα δε θα έχετε πρόσβαση στα αρχεία σας, αλλά αν δεν πληρώσετε σε προκαθορισμένο χρόνο, τότε το πρόγραμμα θα προχωρήσει στην διαγραφή των αρχείων σας από τον σκληρό σας δίσκο.

– Αυτό που προτείνεται από τις εταιρίες καταπολέμησης κακόβουλων προγραμμάτων καθώς και από πεπειραμένους χρήστες στο διαδίκτυο είναι η ύπαρξη αντίγραφου ασφαλείας το οποίο δεν θα το έχετε συνδεδεμένο πουθενά(offline backup), μιας και ακόμα δεν έχει βρεθεί κάποια μέθοδος καταπολέμησης της συγκεκριμένης απειλής.

– Επίσης κάντε backup ιδιαίτερα σημαντικά αρχεία ένα ακόμα αντίγραφο σε DVD

– Μην ανοίγετε e-mail με ύποπτο περιεχόμενο ακόμα και όταν ο αποστολέας είναι γνωστός.

– Επίσης πρέπει να έχετε πάντα ενημερωμένο τον browser και τον flash player. Όσον αφορά την java κλειστή κατά την περιήγηση στο διαδίκτυο (addon για FF: QuickJava) και ένα antimalware με real time έλεγχο των αρχείων και οποιασδήποτε ύποπτης συμπεριφοράς (πχ malwarebytes) το οποίο θα λειτουργεί παράλληλα με το antivirus.

– Σε καμία περίπτωση μην πληρώσετε το ποσό! Σε κάποιους έχει λειτουργήσει και έχουν επανέλθει τα αρχεία (για μικρό χρονικό διάστημα και μετά κλειδώνουν ξανά) και σε κάποιους δεν λειτούργησε

Ενας τρόπος που παρέχει αρκετή προστασία ώστε να μην μολυνθεί ο υπολογιστής σας είναι το παρακάτω πρόγραμμα

Για την καταπολέμηση του CryptoLocker και του Zbot πρέπει να δημιουργήσετε κανόνες αποκλεισμού (Path Rules( ώστε να μην επιτρέπεται η εκτέλεση τους. Για να δημιουργήσετε αποκλεισμού λογισμικού, μπορείτε να το κάνετε μόνοι σας (που δεν είναι εύκολο για απλούς χρήστες) η μπορείτε να χρησιμοποιήσετε το CryptoPrevent.

Πως να χρησιμοποιήσετε το CryptoPrevent Tool:

Η FoolishIT LLC δημιούργησε ένα δωρεάν πρόγραμμα για που αυτόματα δημιουργεί κανόνες αποκλεισμού λογισμού στο σύστημα σας. Είναι πολύ εύκολο στη χρήση για λειτουργικά συστήματα Windows XP SP 2 και άνω και εμποδίζει το CryptoLocker και το Zbot να εγκατασταθούν στο σύστημα σας.

Το CryptoPrevent έχει και την επιλογή whitelist για το προσθέσετε ήδη υπάρχοντα προγράμματα στις τοποθεσίες %AppData% η %LocalAppData%. Αυτή η επιλογή θα εξασφαλίσει ότι οι περιορισμοί δεν θα επηρεάσουν αξιόπιστες εφαρμογές που ήδη υπάρχουν στον υπολογιστή μας. Για την χρησιμοποιήσετε την επιλογή επιλέξτε την λειτουργία Whitelist EXEs already located in %appdata% / %localappdata% πριν πατήσετε την επιλογή Block.

Μπορείτε να κατεβάσετε το CryptoPrevent από την παρακάτω σελίδα: (υπάρχει και δωρεάν έκδοση)

Για περισσότερες πληροφορίες για το CryptoPrevent δείτε την παρακάτω σελίδα:

Μόλις τρέξετε το πρόγραμμα απλά κάντε κλικ στην επιλογή Block για να προσθέσετε τους κανόνες περιορισμού λογισμικού. Αν το CryptoPrevent προκαλεί προβλήματα σε αξιόπιστες εφαρμογές τότε δείτε παραπάνω πως να ενεργοποιήσετε συγκεκριμένες εφαρμογές. Μπορείτε επίσης να απενεργοποιήσετε τους κανόνες περιορισμού κάνοντας κλικ στην επιλογή Undo button.

Παρακάτω μπορείτε να διαβάσετε περισσότερα για το πως λειτουργεί το κακόβουλο πρόγραμμα CryptoLocker καθώς και τρόπους αντιμετώπισής του.

https://blog.emsisoft.com/2013/09/10/cryptolocker-a-new-ransomware-variant/

https://www.bleepingcomputer.com/forums/t/506924/cryptolocker-hijack-program/

2. CryptorBit

3. CryptorDefense

Το CryptoDefense είναι το τρίτο ransomware πρόγραμμα που κυκλοφόρησε γύρω στα τέλη του Φλεβάρη 2014, που απευθύνεται σε όλες τις εκδόσεις των Windows, συμπεριλαμβανομένων των Windows XP, Windows Vista, Windows 7 και Windows 8 Όταν ένας υπολογιστής έχει προσβληθεί, η μόλυνση θα εκτελέσει τις ακόλουθες ενέργειες.:

Συνδέεται με το διακομιστή διοίκησης και ελέγχου (command and control) και ανεβάζει το ιδιωτικό κλειδί σας.

Διαγράφει όλα τα σκιώδη αντίγραφα των windows (shadow copies), έτσι ώστε δεν μπορείτε να επαναφέρετε τα αρχεία σας. Αυτό σημαίνει ότι μπορείτε να επαναφέρετε τα αρχεία σας μόνο αν κρατούσατε bakcup σε κάποιο εξωτερικό δίσκο ή να πληρώνοντας τα λύτρα, χωρίς και αυτό να είναι σίγουρο. Σε ορισμένες περιπτώσεις η μόλυνση δεν διαγράφει σκιώδη αντίγραφα και μπορείτε να κάνετε επαναφορά των αρχείων σας.

Εξετάζει τον υπολογιστή σας κρυπτογραφεί τα αρχεία δεδομένων, όπως αρχεία κειμένου, αρχεία εικόνας, αρχεία βίντεο και έγγραφα.

Δημιουργεί ένα στιγμιότυπο από την επιφάνεια εργασίας τωνWindows σας και το φορτώνει στον Server Command & Control. Αυτό το στιγμιότυπο της επιφάνειας εργασίας πρέπει να εισαχθεί στη σελίδα καταβολής των λύτρων για την υπηρεσία αποκρυπτογράφισης.

Δημιουργεί ένα αρχείο How_Decrypt.txt και How_Decrypt.html σε κάθε φάκελο που περιέχει κρυπτογραφημένα αρχεία.. Τα αρχεία HTML και TXT θα περιέχουν οδηγίες για το πώς να αποκτήσετε πρόσβαση σε μια τοποθεσία πληρωμής για να στείλετε τα λύτρα.

Δημιουργεί ένα HKCU \ Software \ <unique ID> \ κλειδί μητρώου και αποθηκεύει διάφορες πληροφορίες διαμόρφωσης σε αυτό. Θα δημιουργήσει επίσης ένα κατάλογο με όλα τα κρυπτογραφημένα αρχεία στο προστατευόμενο κλειδί HKCU \ Software \ <unique ID> \ PROTECTED

H ιστοσελίδα πληρωμής βρίσκεται στο δίκτυο Tor και μπορείτε να κάνετε μόνο την πληρωμή σε Bitcoins. Αν και αυτή η μόλυνση έχει πολλές ομοιότητες με CryptoLocker ή CryptorBit, δεν υπάρχουν ενδείξεις ότι συνδέονται. Για να αγοράσετε το πρόγραμμα αποκρυπτογράφησης θα πρέπει να πληρώσετει $ 500 δολάρια λύτρα Bitcoins. Εάν δεν πληρωθούν τα λύτρα εντός 4 ημερών θα διπλασιαστεί έως $ 1.000 δολάρια. Δηλώνει επίσης, ότι αν δεν αγοράσετε το πρόγραμμα αποκρυπτογράφησης εντός ενός μηνός, που θα διαγράψει το ιδιωτικό κλειδί σας και δεν θα μπορείτε πλέον να αποκρυπτογραφήσετε τα αρχεία σας.

Τονίζουμε πως πληρώνοντας τα λύτρα δεν υπάρχει καμία εγγύηση οτι το κακόβουλο λογισμικό θα ξεκλειδώσει τα αρχεία σας.

Τα αρχεία κρυπτογραφούνται χρησιμοποιώντας RSA-2048 κρυπτογράφηση, το οποίο καθιστά αδύνατη την αποκρυπτογράφηση των αρχείων.

Με βάση πληροφορίες φαίνεται ότι αυτή η μόλυνση εγκαταστάθηκε μέσω προγραμμάτων που προσποιούνται ότι είναι ενημερώσεις του flash player ή αναπαραγωγής βίντεο που απαιτείται για να δείτε ένα βίντεο στο διαδίκτυο. Όταν αυτές οι λήψεις θα εγκαταστήσουν επίσης και πολλά adware προγράμματα μαζί με CryptoDefense. Από στιγμιότυπα από άλλους υπολογιστές που έχουν προσβληθεί, δεν είναι ασυνήθιστο για έχει εγκατασταθεί επίσης και το CryptoDefense ή το CryptorBit.

4. CryptorWall

Το CryptoWall είναι το τέταρτο ransomware πρόγραμμα που κυκλοφόρησε γύρω στα τέλη του Φλεβάρη 2014, που απευθύνεται σε όλες τις εκδόσεις των Windows, συμπεριλαμβανομένων των Windows XP, Windows Vista, Windows 7 και Windows 8 και έχει πολλές ομοιότητες με το 3.CryptorDefence

Όταν ένας υπολογιστής μολύνεται με το CryptoWall ο ιός θα σαρώσει τον υπολογιστή σας για αρχεία δεδομένων και θα προχωρήσει στο κλείδωμα τους με τη χρήση κρυπτογράφησης RSA , ώστε να μην είσαστε πλέον σε θέση να τα ανοίξετε . Όταν η κρυπτογράφηση θα έχει ολοκληρωθεί στα αρχεία σας, θα ανοίξει ένα παράθυρο σημειωματάριο που περιέχει οδηγίες για το πώς να αποκτήσετε πρόσβαση στο πρόγραμμα αποκρυπτογράφησης του CryptoWall υπηρεσία που μπορείτε να χρησιμοποιήσετε αφού καταβάλετε “λύτρα”. Το κόστος λύτρα ξεκινά από 500 δολάρια και μετά από 7 ημέρες πηγαίνει μέχρι και 1.000. Αυτά τα “λύτρα” πρέπει να καταβληθούν σε Bitcoins και αποστέλλονται σε Bitcoin διεύθυνση που αλλάζει ανά χρήστη.

Τονίζουμε πως πληρώνοντας τα λύτρα δεν υπάρχει καμία εγγύηση οτι το κακόβουλο λογισμικό θα ξεκλειδώσει τα αρχεία σας.

Τα αρχεία κρυπτογραφούνται χρησιμοποιώντας RSA-2048 κρυπτογράφηση, το οποίο καθιστά αδύνατη την αποκρυπτογράφηση των αρχείων.

To CryptoWall κυκλοφορεί μέσω e-mail με συνημμένα αρχεία ZIP που περιέχουν εκτελέσιμα αρχεία που είναι μεταμφιεσμένα ως αρχεία PDF. Αυτά τα αρχεία PDF προσποιούνται ότι είναι τα τιμολόγια , εντολές αγοράς , γραμμάτια , καταγγελίες , ή άλλες επιχειρηματικές επικοινωνίες . Όταν κάνετε διπλό κλικ στο ψεύτικο PDF , θα το CryptoWall θα μολύνει τον υπολογιστή σας και θα ξεκινήσει η εγκατάσταση κακόβουλου λογισμικού στο φάκελο % AppData % η % Temp% . Μολις το CryptoWall εγκατασταθεί θα αρχίσει να σαρώνει δίσκους του υπολογιστή σας για αρχεία δεδομένων. Ο ιός θα σαρώσει όλα τα γράμματα μονάδας δίσκου στον υπολογιστή σας, συμπεριλαμβανομένων των αφαιρούμενων δίσκων, τις θέσεις του δικτύου, ακόμα και το DropBox . Εν ολίγοις θα σαρώσει όλες τις συσκευές αποθήκευσης που υπάρχουν στον υπολογιστή σας.

Πώς να αποτρέψετε την μόλυνση.

Η προφύλαξη είναι πάντα ο ασφαλέστερος τρόπος για να κρατήσει τον υπολογιστή σας ασφαλές.

Πρέπει να είστε πολύ προσεκτικοί όταν ανοίγετε ένα άγνωστο e-mail , ειδικά αν περιέχει μία ψεύτικη ειδοποίηση π.χ από τράπεζα η υπάρχουν συνημμένα αρχεία .exe, .scr , ή συνημμένα αρχείο .zip.

Θα πρέπει να είστε προσεκτικοί σε ύποπτες ιστοσελίδες που σας ζητούν να εγκαταστήσετε το λογισμικό που υποτίθεται ότι πρέπει και να ΜΗΝ προχωρείτε σε εγκατάσταση (π.χ πρόγραμμα που απαιτείται για να δείτε μια ταινία).

Ο καλύτερος τρόπος να έχετε πάντα ένα πρόσφατο αντίγραφο ασφαλείας των σημαντικών αρχείων σας σε ένα αποθηκευτικό μέσο που να μην είναι συνδεδεμένο στον υπολογιστή ( π.χ. εξωτερικό USB HDD, DVD ROM , κ.λπ. ) .

Σε περίπτωση μόλυνσης, αφού καθαρίσετε τον υπολογιστή σας μπορείτε να επαναφέρετε όλα τα αρχεία σας πίσω από το αντίγραφο ασφαλείας.

5.CoinVault

Τονίζουμε πως πληρώνοντας τα λύτρα δεν υπάρχει καμία εγγύηση ότι το κακόβουλο λογισμικό θα ξεκλειδώσει τα αρχεία σας.

Το CoinVault είναι ένα πρόγραμμα ransomware που κρυπτογραφεί τα αρχεία σας και κυκλοφορεί από τις αρχές του Νοέμβρη του 2014 και στοχεύει όλες τις εκδόσεις των Windows, συμπεριλαμβανομένων των Windows XP, Windows Vista, Windows 7 και Windows 8. Αυτό το ransomware είναι μία ακόμα έκδοση κακόβουλου λογισμικού που ανήκει στην οικογένεια των προγραμμάτων που κλειδώνουν τα αρχεία σας και ζητούν λύτρα. Το CoinVault στην τελευταία έκδοση του, προσφέρει μία δωρεάν αποκρυπτογράφηση αρχείου για να αποδείξει ότι είναι σε θέση να το κάνει. Σε αντίθεση με άλλες εκδόσεις ransomware που κυκλοφόρησαν πρόσφατα, το CoinVault δεν χρησιμοποιεί μια ιστοσελίδα αποκρυπτογράφησης για να πληρώσετε και να κατεβάσετε το Decrypter (πρόγραμμα αποκρυπτογράφησης), αλλά αλλά η συγκεκριμένη λειτουργία και το σύστημα πληρωμών είναι ενσωματωμένα μέσα στο λογισμικό.

Όταν ο υπολογιστής σας μολυνθεί, Το CoinVault θα σαρώσει τον υπολογιστή σας για αρχεία δεδομένων και θα τα κρυπτογραφήσει χρησιμοποιώντας κρυπτογράφηση AES, ώστε να μην είναι πλέον σε θέση να ανοίξετε. Όταν η μόλυνση κρυπτογραφήσει όλα τα αρχεία θα εμφανιστεί το πρόγραμμα CoinVault, το οποίο περιέχει πληροφορίες σχετικά με το τι έχει συμβεί με τα αρχεία σας, το ποσό λύτρων, και οδηγίες για το πώς να το πληρώσετε. Το κόστος λύτρα ξεκινά από 0,7 bitcoins και ανεβαίνει μετά από κάθε 24 ώρες που δεν έχει γίνει πληρωμή. Η διεύθυνση Bitcoin για τις πληρωμές είναι διαφορετική για κάθε μολυσμένο υπολογιστή.

Το CoinVault διανέμεται μέσω e-mail με συνημμένα αρχεία ZIP που περιέχουν εκτελέσιμα μεταμφιεσμένα ως αρχεία PDF. Αυτά τα αρχεία PDF προσποιούνται ότι είναι τα τιμολόγια, εντολές αγοράς, λογαριασμοί, καταγγελίες ή άλλες επιχειρηματικές επικοινωνίες. Όταν κάνετε διπλό κλικ στο ψεύτικο PDF, θα μολύνει τον υπολογιστή σας με το CoinVault και να εγκαταστήσει τα αρχεία κακόβουλου λογισμικού στο φάκελο % AppData% \ Microsoft \ Windows \ .

Μόλις το κακόβουλο λογισμικό εγκατασταθεί, θα αρχίσει να σαρώνει τους δίσκους του υπολογιστή σας για αρχεία δεδομένων, συμπεριλαμβανομένων των αφαιρούμενων δίσκων, κοινόχρηστες θέσεις δικτύου ή ακόμα και φακέλους του DropBox. Εν ολίγοις, το CoinVault θα σαρώσει για αρχεία δεδομένων και θα τα κρυπτογραφήσει οπουδήποτε και αν βρίσκονται. Όταν το CoinVault εντοπίζει ένα αρχείο που μπορεί να κρυπτογραφήσει, προσθέτει την πλήρη διαδρομή για το κρυπτογραφημένο αρχείο στο% Temp αρχείο% \ CoinVaultFileList.txt. Το CoinVault θα δημιουργήσει επίσης ένα αρχείο που ονομάζεται% AppData% \ Microsoft \ Windows \ filelist.txt που περιέχει μια λίστα όλων των αρχείων που έχει κρυπτογραφήσει.

Όταν το CoinVault ολοκληρώσει τη σάρωση του υπολογιστή σας, θα εμφανιστεί ένα παράθυρο στην οθόνη σας. Αυτό θα σας δείξει πόσο κοστίζει για να πάρετε τα αρχεία σας πίσω, την διεύθυνση Bitcoin που θα πρέπει να στείλετε τα λύτρα, μια λίστα με τα αρχεία που έχουν κρυπτογραφηθεί και ένας τρόπος για να ελέγξετε την κατάσταση της πληρωμής σας. Το CoinVault επιτρέπει επίσης να αποκρυπτογραφήσετε ένα αρχείο δωρεάν για να αποδείξει ότι μπορεί να το κάνει. Όταν επιλέγετε το αρχείο για την αποκρυπτογράφηση, το CoinVault θα συνδεθεί με τον κέντρο ελέγχου του μέσω internet θα αποκρυπτογραφήσει το αρχείο και στη συνέχεια θα το αποθηκεύσει ξανά στον υπολογιστή σας.

Επίσης το CoinVault θα αλλάξει την ταπετσαρία των Windows στην επιφάνεια εργασίας σας και θα γράφει “Your files have been encrypted!” όπως φαίνεται στην παρακάτω εικόνα.

Ποιους τύπους αρχείων κρυπτογραφεί το CoinVault;

Το CoinVault κρυπτογραφεί τα δεδομένα στον υπολογιστή σας, θα ψάξει για συγκεκριμένα αρχεία σε όλα τα γράμματα μονάδας δίσκου στον υπολογιστή σας. Αυτό σημαίνει ότι οι μονάδες USB, εξωτερικοί σκληροί δίσκοι, αντιστοιχισμένες μονάδες δίσκων δικτύου, ακόμη και υπηρεσίες cloud, όπως το DropBox θα σαρωθούν και θα κρυπτογραφηθούν. Όταν το CoinVault ολοκληρώσει αυτή την διαδικασία θα κρυπτογραφήσει μόνο τα αρχεία που τελειώνουν με μία από τις ακόλουθες επεκτάσεις:

.odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps,. ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .NEF, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt

Τα αρχεία κρυπτογραφούνται χρησιμοποιώντας RSA-2048 κρυπτογράφηση, το οποίο καθιστά αδύνατη την αποκρυπτογράφηση των αρχείων.

6.CTB Locker ή Critoni

Τονίζουμε πως πληρώνοντας τα λύτρα δεν υπάρχει καμία εγγύηση οτι το κακόβουλο λογισμικό θα ξεκλειδώσει τα αρχεία σας.

Τα αρχεία κρυπτογραφούνται χρησιμοποιώντας RSA-2048 κρυπτογράφηση, το οποίο καθιστά αδύνατη την αποκρυπτογράφηση των αρχείων.

Τι είναι το CTB Locker ή Critroni;

Το CTB Locker (Curve-Tor-Bitcoin Locker), η αλλιώς γνωστό ως Critroni, είναι ένα κακόβουλο πρόγραμμα κρυπτογράφησης (ransomware) που κυκλοφόρει από τα μέσα του Ιούλη του 2014 που στοχεύει όλες τις εκδόσεις των Windows, συμπεριλαμβανομένων των Windows XP, Windows Vista, Windows 7 και Windows 8. Ακριβώς όπως και άλλα κακόβουλα προγράμματα κρυπτογράφησης, μιμείται το CryptoLocker, ενώ στην πραγματικότητα φαίνεται να έχει αναπτυχθεί από μια διαφορετική ομάδα με τη χρήση νέων τεχνολογιών, όπως η elliptical curve cryptography και το κακόβουλο λογισμικό επικοινωνεί με τον εξυπηρετητή ελέγχου με το σύστημα TOR. Όπως διαπιστώθηκε αυτό το κακόβουλο λογισμικό φαίνεται να είναι μέρος ενός πακέτου που πωλείται on-line για $ 3,000 δολάρια, το οποίο περιλαμβάνει υποστήριξη για να μπορέσει δημιουργήσει όποιος θέλει το δικό του ransomware λογισμικό. Έχοντας αυτά τα δεδομένα, περιμένουμε να δούμε και άλλα ransomware να κυκλοφορούν χρησιμοποιώντας αυτό το πακέτο, αλλά πιθανόν με διαφοροποιήσεις.

Όταν εγκατασταθεί, το CTB Locker θα σαρώσει τον υπολογιστή σας για αρχεία δεδομένων και θα τα κρυπτογραφήσει ώστε να μην είναι πλέον προσβάσιμα. Στο παρελθόν κάθε αρχείο που κρυπτογραφούσε άλλαζε την επέκταση αρχείου σε CTB ή CTB2. Η τρέχουσα έκδοση προσθέτει τώρα μια τυχαία επέκταση αρχείου στα κρυπτογραφημένα αρχεία. Το κακόβουλο λογισμικό στη συνέχεια θα ανοίξει μια οθόνη που θα αναφέρει ότι τα δεδομένα σας έχουν κρυπτογραφηθεί και σας ζητά να ακολουθήσετε τις οδηγίες για να μάθετε πώς να πληρώσετε τα λύτρα των 0,2 BTC. Αυτό το ποσό λύτρων είναι ισοδύναμο με περίπου $ 120,00 δολάρια.

Το CTB Locker, θα σαρώσει τους δίσκους του υπολογιστή σας για αρχεία δεδομένων και θα τα κρυπτογραφήσει, στοχεύοντας τους σκληρούς δίσκους, τους αφαιρούμενους δίσκους, δίσκους δικτύου και USB Stick που θα είναι συνδεδεμένα πάνω στον υπολογιστή σας.

Η τεχνολογία elliptical curve cryptography που χρησιμοποιεί το CTB Locker είναι ιδιαίτερα σπάνια σε προγράμματα κακόβουλου λογισμικού κρυπτογράφησης. Ένα άλλο ασυνήθιστο χαρακτηριστικό του θα επικοινωνήσει με τους διακομιστές ελέγχου του (Command & Control) απευθείας μέσω TOR. Αυτή η τεχνική καθιστά πιο δύσκολο, αλλά όχι αδύνατο, για τις αρχές να εντοπίσουν της θέση των διακομιστών και να τους θέσουν εκτός λειτουργίας.

Ποιες είναι αυτές οι νέες επεκτάσεις όπως CTBL ή CTB2 που προστίθενται στα κρυπτογραφημένα αρχεία;

Το CTB Locker ή Critroni, θα κρυπτογραφήσει τα αρχεία σας και στη συνέχεια, θα τους δώσει μια νέα επέκταση. Παλαιότερες εκδόσεις του CTB-Locker άλλαζαν την επέκταση αρχείου σε .CTBL ή .CTB2, ενώ οι νεότερες χρησιμοποιούν μια τυχαία επέκταση, όπως .ftelhdd ή .ztswgmc. Ως εκ τούτου, τα αρχεία αυτά είναι απλά κανονικά αρχεία δεδομένων που έχουν κρυπτογραφηθεί. Δεν υπάρχει κανένας τρόπος για να ανοίξετε ένα κρυπτογραφημένο αρχείο, εάν πρώτα δεν το αποκρυπτογραφήσετε πληρώνοντας τα λύτρα χωρίς να υπάρχει κάποια εγγύηση σε αυτό. Εάν προσπαθήσετε να ανοίξετε ένα αρχείο με ένα πρόγραμμα, το πρόγραμμα μπορεί να δηλώσει ότι είναι κατεστραμμένο ή εμφανίζει μόνο αλλοιωμένο κείμενο στην οθόνη.

Τι πρέπει να κάνετε όταν ανακαλύψετε ο υπολογιστής σας έχει μολυνθεί με το CTB Locker

Αν ανακαλύψετε ότι ο υπολογιστής σας έχει μολυνθεί με CTB Locker θα πρέπει να σαρώσετε τον υπολογιστή σας αμέσως με ένα antivirus ή antimalware πρόγραμμα. Δυστυχώς, οι περισσότεροι άνθρωποι δεν συνειδητοποιούν ότι το CTB Locker είναι στον υπολογιστή τους, έως ότου εμφανιστεί το σημείωμα για λύτρα και τα αρχεία σας έχουν ήδη κρυπτογραφηθεί. Η σάρωση όμως του υπολογιστή τουλάχιστον θα εντοπίσει και θα διαγράψει τη μόλυνση από τον υπολογιστή σας, έτσι ώστε να μην ξεκινά πλέον όταν συνδέεστε στα Windows.

Νέα παραλλαγή του CTB Locker προσφέρει δωρεάν αποκρυπτογράφηση 5 αρχείων.

Μια νέα παραλλαγή του Critroni, γνωστό και ως CTB Locker, παρέχει πλέον τη δυνατότητα να αποκρυπτογραφήσει 5 αρχεία ως απόδειξη ότι το κακόβουλο λογισμικό μπορεί να επαναφέρει τα αρχεία σας. Στην κύρια οθόνη αποκρυπτογράφησης που εμφανίζεται στην επιφάνεια εργασίας σας όταν έχετε μολυνθεί, εάν πατήσετε το κουμπί next θα σας επιτρέψει να αποκρυπτογραφήσετε 5 αρχεία δωρεάν.

Όταν κάνετε κλικ στο κουμπί αναζήτησης, θα επιλέξει τυχαία 5 κρυπτογραφημένα αρχεία και στη συνέχεια θα τα αποκρυπτογραφήσει.

Τι θα συμβεί αν δεν πληρώσετε τα λύτρα στο CTB-Locker;

Το CTB-Locker θα αναφέρει ότι έχετε 96 ώρες για να πληρώσετε τα λύτρα ή θα χάσετε τα αρχεία σας για πάντα. Αυτό είναι απλά μια τακτική εκφοβισμού και θα εξακολουθείτε να είσαστε σε θέση να πληρώσετε τα λύτρα, αλλά θα πρέπει αντ ‘αυτού να το κάνετε μέσω του της ιστοσελίδας TOR τους. Όταν το χρονόμετρο φτάσει στο μηδέν, θα εμφανιστεί στην οθόνη το Time expired και οδηγίες για το πώς να πληρώσετε τα λύτρα, όπως φαίνεται παρακάτω.

Μόλις πατήσετε το κουμπί Exit το πρόγραμμα θα κλείσει και το malware αρχείο θα διαγραφεί. Σε αυτό το σημείο μπορείτε να ανοίξετε το αρχείο DecryptAllFiles.txt που βρίσκεται στο φάκελο Έγγραφα και να ακολουθήσετε τις οδηγίες σχετικά με το πώς να αποκτήσετε πρόσβαση στην ιστοσελίδα αποκρυπτογράφησης CTB-Locker.

7.TeslaCrypt και AlphaCrypt

Τι είναι TeslaCrypt και το AlphaCrypt;

Το TeslaCrypt και το AlphaCrypt είναι κακόβουλο λογισμικό κρυπτογράφησης (ransomware) που στοχεύει όλες τις έκδοσεις των Windows, συμπεριλαμβανομένων των Windows XP, Windows Vista, Windows 7 και Windows 8. Το TeslaCrypt κυκλοφόρησε για πρώτη φορά στα τέλη του Φεβρουαρίου 2015 και το AlphaCrypt στα τέλη του Απριλίου 2015. Όταν ο υπολογιστής σας μολυνθεί το TeslaCrypt και το AlphaCrypt θα σαρώσουν τον υπολογιστή σας για αρχεία δεδομένων και θα τα κρυπτογραφήσουν χρησιμοποιώντας κρυπτογράφηση AES, ώστε να μην είσαστε πλέον σε θέση να τα ανοίξετε. Όταν το πρόγραμμα έχει κρυπτογραφήσει τα αρχεία δεδομένων σε όλους δίσκους του υπολογιστή σας, θα εμφανιστεί μια εφαρμογή που περιέχει οδηγίες για το πώς να πάρετε τα αρχεία σας πίσω. Αυτές οι οδηγίες περιλαμβάνουν ένα σύνδεσμο σε μια ιστοσελίδα με την υπηρεσία αποκρυπτογράφησης, η οποία θα σας ενημερώσει για το τρέχον ποσό λύτρων, πόσα αρχεία κρυπτογραφήθηκαν και οδηγίες για το πώς θα πληρώσετε. Τα λύτρα ξεκινούν από περίπου $ 500 δολάρια και καταβάλλονται μέσω bitcoins. Η διεύθυνση Bitcoin που υποβάλλεται η πληρωμή είναι διαφορετική για κάθε χρήστη.

Όταν το TeslaCrypt και το AlphaCrypt εγκατασταθούν θα ξεκινήσουν μία σάρωση των σκληρών δίσκων του υπολογιστή σας για αρχεία δεδομένων. Αν εντοπιστεί υποστηριζόμενο αρχείο δεδομένων που μπορούν να κρυπτογραφήσουν τότε θα προσθέσουν μία νέα επέκταση στο όνομα του αρχείου με βάση τη συγκεκριμένη παραλλαγή που έχει μολυνθεί. Για TeslaCrypt, οι επεκτάσεις είναι .ECC και .EXX και για το Alpha Crypt η επέκταση .EZZ θα προστεθεί στα ονόματα των αρχείων. Αυτή είναι και η κύρια διαφορά μεταξύ των δύο προγραμμάτων.

Οι επεκτάσεις που στοχεύει το TeslaCrypt είναι:

.7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .sc2save, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax , .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup,. syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mcgame, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, 0.001, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl , .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .DayZProfile, .rofl, .hkx,. μπαρ, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, .unity3d, .wotreplay, .xxx, .desc, .py, .m3u, FLV, .js, .css, .RB, .png, .jpeg, .txt, .p7c, .p7b , .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf,. NRW, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbfv, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb , .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp,. ODS, .odt

Οι επεκτάσεις που στοχεύει το AlphaCrypt και νεότερες εκδόσεις της οικογένειας αυτής είναι:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf , .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg,. hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x , .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba,. rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, το πορτοφόλι, .wotreplay, .xxx, .desc, .py, .m3u, FLV, .js, .css, .RB, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf , .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe,. jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm , .odp, .ods, .odt

Το κακόβουλο λογισμικό, θα σαρώσει τους δίσκους του υπολογιστή σας για αρχεία δεδομένων και θα τα κρυπτογραφήσει, στοχεύοντας τους σκληρούς δίσκους, τους αφαιρούμενους δίσκους, δίσκους δικτύου και USB Stick που θα είναι συνδεδεμένα πάνω στον υπολογιστή σας.

Όταν το λογισμικό ολοκληρώσει τη σάρωση του υπολογιστή σας θα διαγράψει επίσης όλα τα σκιώδη αντίγραφα (Shadow Volume Copies) που βρίσκονται στον υπολογιστή έτσι ώστε να μην μπορείτε να τα χρησιμοποιήσετε για να επαναφέρετε τα κρυπτογραφημένα αρχεία σας.

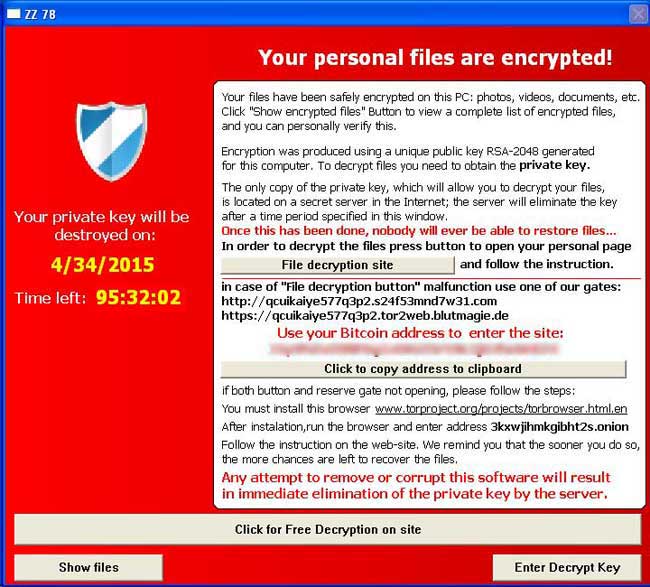

Εφόσον πλέον τα δεδομένα σας έχουν κρυπτογραφηθεί, θα εμφανιστεί ένα μήνυμα στην οθόνη. Το μήνυμα και για τα δύο ransomware είναι πανομοιότυπο, εκτός από τον τίτλο της εφαρμογής.

Αφού κρυπτογραφήσουν τα αρχεία σας, τα ransomware θα δημιουργήσουν επίσης ένα αρχείο κειμένου που θα έχει σημειώσεις σχετικά με την πληρωμή των λύτρων σε κάθε φάκελο που βρίσκονται αρχεία που κρυπτογράφησε και ένα αρχείο με τον κατάλογο των κρυπτογραφημένων αρχείων στην επιφάνεια εργασίας. Τα ransomware θα αλλάξουνι επίσης την ταπετσαρία στην επιφάνειας εργασίας σας με ένα αρχείο BMP που βρίσκεται στην επιφάνεια εργασίας των Windows. Για το TeslaCrypt το σημείωμα για λύτρα έχει τίτλο HELP_TO_DECRYPT_YOUR_FILES.txt ή HELP_RESTORE_FILES.txt και το αρχείο BMP ονομάζεται HELP_TO_DECRYPT_YOUR_FILES.bmp ή HELP_RESTORE_FILES.bmp. Για το AlphaCrypt τα αρχεία ονομάζονται HELP_TO_SAVE_FILES.txt και HELP_TO_SAVE_FILES.bmp.

Τόσο η ταπετσαρία όσο και το σημείωμα για τα λύτρα θα περιέχει τις ίδιες πληροφορίες σχετικά με το πώς να αποκτήσετε πρόσβαση στην ιστοσελίδα πληρωμής και να πάρετε τα αρχεία σας πίσω. Ένα παράδειγμα της ταπετσαρίας βρίσκεται παρακάτω.

Όταν πηγαίνετε στις διευθύνσεις που αναφέρονται στα λύτρα θα σας κατευθύνουν σε μια τοποθεσία TOR όπου μπορείτε να μάθετε το ποσό και πώς να κάνετε την πληρωμή. Το TeslaCrypt διαφέρει από τα άλλα ransomware αφού ήταν το πρώτο που δέχεται πληρωμή από το PayPal.

Το κείμενο για τα λύτρα είναι:

All your important files are encrypted!

Your personal files(including those on the network disks, USB, etc) have been encrypted: photos, videos, documents, etc. Click “Show files” Button to view a complete list of encrypted files, and you can personally verify this.

Encryption was made using a unique strongest RSA-2048 public key generated for this computer. To decrypt files you need to acquire the private key.

The only copy of the private key, which will allow you to decrypt your files,is located on a secret TOR

server in the Internet; the server will eliminate the key after a time period specified in this window.

Once this has been done, nobody will ever be able to restore files…

In order to decrypt files press button to open your personal page and follow the instruction. In case of “File decryption button” malfunction use one of public gates:

http://iq3ahijcfeont3xx.anfeua74x36.com or

https://iq3ahijcfeont3xx.tor2web.blutmagie.de

Use your Bitcoin address to enter the site: <bitcoin address>

if both button and reserve gates not opening, please follow these steps:

You must install TOR browser www.torproject.org/projects/torbrowser.html.en

After installation,run the browser and enter address iq3ahijcfeont3xx.onion

Follow the instructions on the web-site. We remind you that the sooner you do so,

the more chances are left to recover the files.

There is no other way to restore your files except of making the payment.

Any attempt to remove or corrupt this software will result in immediate

elimination of the private key by the server.

Τι πρέπει να κάνετε όταν ανακαλύψετε ότι ο υπολογιστής σας έχει μολυνθεί με TeslaCrypt ή AlphaCrypt

Αν ανακαλύψετε ότι ο υπολογιστής σας έχει μολυνθεί με TeslaCrypt ή AlphaCrypt θα πρέπει αμέσως να τον τερματίσετε και εάν είναι δυνατόν αφού τον καθαρίσετε από την μόλυνση να κρατήσετε αντίγραφο των κρυπτογραφημένων αρχείων σας σε περίπτωση που στο μέλλον βρεθεί μια μέθοδος αποκρυπτογράφησης.

Κάντε σάρωση του υπολογιστή σας με ένα antivirus ή antimalware πρόγραμμα και αφήστε το να αφαιρέσει τα πάντα. Δυστυχώς, οι περισσότεροι άνθρωποι δεν συνειδητοποιούν ότι το TeslaCrypt και το AlphaCrypt είναι στον υπολογιστή τους, έως ότου εμφανιστεί το σημείωμα για λύτρα και τα αρχεία έχουν ήδη κρυπτογραφηθεί. Η σάρωση όμως τουλάχιστον θα ανιχνεύσει και θα αφαιρέσει οποιοδήποτε άλλο κακόβουλο λογισμικό που μπορεί να έχει εγκατασταθεί μαζί με το πρόγραμμα ransomware.

Όπως πάντα συστήνουμε να μην πληρώσετε ποτέ τα λύτρα, αλλά αν σκοπεύετε να το κάνετε είναι σημαντικό να μην διαγράψετε τίποτα από τον υπολογιστή σας και να μην κάνετε σάρωση με antivirus. Αυτό οφείλεται στο γεγονός ότι η ιστοσελίδα πληρωμής μπορεί να χρειαστεί κάποια αρχεία που δημιουργούνται από τη μόλυνση για να σας στείλει το κλειδί αποκρυπτογράφησης.

Πώς μολύνεστε με το TeslaCrypt και το AlphaCrypt;

Ένας χρήστης μπορεί να μολυνθεί από το TeslaCrypt ή το AlphaCrypt όταν επισκέπτεται μία παραβιασμένη ιστοσελίδα στην οποία είναι εγκατεστημένο κάποιο κακόβουλο λογισμικό το οποίο υποβαθμίζει την ασφάλεια του συστήματος. Επίσης σημαντικός κίνδυνος υπάρχει όταν έχετε ξεπερασμένες εκδόσεις των Windows ή συγκεκριμένων άλλων προγραμμάτων στον υπολογιστή. Το λογισμικό που βρίσκεται εγκατεστημένο σε μία ιστοσελίδα που έχει παραβιαστεί ελέγχει τον υπολογιστή σας για προγράμματα που έχουν προβλήματα ασφαλείας και προσπαθεί να τα εκμεταλλευτεί. Τα προγράμματα αυτά που συνήθως έχουν προβλήματα ασφαλείας είναι η Java, το Adobe Flash Player, το Acrobat Reader, και προβλήματα ασφαλείας στα Windows. Όταν κάποιο πρόγραμμα εκμεταλλευτεί με επιτυχία ένα πρόβλημα ασφαλείας θα ξεκινήσει την εγκατάσταση του ransomware χωρίς να το καταλάβετε..

Ως εκ τούτου, είναι επιτακτική ανάγκη ο κάθε χρήστης να κρατάει τα Windows και τα εγκατεστημένα προγράμματα στον υπολογιστή του ενημερωμένα.

Το TeslaCrypt και το Alpha Crypt στοχεύουν και τα παιχνίδια

Το TeslaCrypt ήταν το πρώτο πρόγραμμα ransomware που στοχεύει ενεργά αρχεία δεδομένων που χρησιμοποιούνται από παιχνίδια PC. Τα αρχεία που στοχεύει ανήκουν σε παιχνίδια όπως το RPG Maker, το Call of Duty, το Dragon Age, StarCraft, Minecraft, το World of Warcraft, Diablo, το Fallout 3, το Half Life 2, Skyrim, Day Ζ, League of Legends, το World of Tanks, το Steam και πολλά άλλα. Αν και είναι άγνωστο αν έχουν αυξημένα έσοδα από λύτρα με το να κρυπτογραφούν αρχεία παιχνιδιών, ωστόσο είναι οι πρώτες εφαρμογές που πραγματοποιούν τέτοια ενέργεια.

8.Locky

Ένα νέο ransomware έχει ανακαλυφθεί και ονομάζεται Locky. Κρυπτογραφεί τα δεδομένα σας χρησιμοποιώντας κρυπτογράφηση AES και στη συνέχεια απαιτεί 0,5 bitcoins να αποκρυπτογραφήσει τα αρχεία σας. Στοχεύει μεγάλο αριθμό επεκτάσεων αρχείων και ακόμη πιο σημαντικό, κρυπτογραφεί δεδομένα και στους δίσκους δικτύου ακόμα και αν είναι unmapped (χωρίς αντιστοίχηση). Κρυπτογράφηση δεδομένων για unmapped δίσκους δικτύου δεν είχαμε δεί μέχρι τώρα εκτός από την πρόσφατη πρόσφατη περίπτωση με τον DMA Locker και τώρα το ίδιο γίνεται με τον Locky, αυτό πρόκειται να γίνει ο κανόνας και όχι η εξαίρεση. Όπως ο CryptoWall, ο Locky επίσης αλλάζει εντελώς τα ονόματα αρχείων για τα κρυπτογραφημένα αρχεία ώστε να είναι πιο δύσκολο να επαναφέρετε τα σωστά δεδομένα.

Ο Locky αυτή τη στιγμή διανέμεται μέσω ηλεκτρονικού ταχυδρομείου που περιέχει συνημμένα έγγραφο του Word με κακόβουλες μακροεντολές. Το μήνυμα ηλεκτρονικού ταχυδρομείου θα περιέχει ένα θέμα παρόμοιο με Re: Invoice J-98223146 και ένα μήνυμα όπως “See attached invoice (Έγγραφο του Microsoft Word) και να αναφέρει περί πληρωμής σύμφωνα με τους όρους που αναγράφονται στο κάτω μέρος του τιμολογίου”. Ένα παράδειγμα ενός από αυτά τα μηνύματα μπορείτε να δείτε παρακάτω

.

.

Το συννημένο αρχείο είναι ένα κακόβουλο έγγραφο του Word που περιέχει ένα όνομα παρόμοιο με το invoice_J-17105013.doc. Όταν το έγγραφο ανοιχτεί, το κείμενο θα είναι κωδικοποιημένο και το έγγραφο θα εμφανίσει ένα μήνυμα που αναφέρει ότι θα πρέπει να ενεργοποιήσετε τις μακροεντολές, εάν το κείμενο είναι δυσανάγνωστο.

Μόλις το θύμα επιτρέψει τις μακροεντολές, οι μακροεντολές θα κατεβάσουν ένα εκτελέσιμο αρχείο από έναν απομακρυσμένο server και θα το εκτελέσουν.

Το αρχείο που έχει ληφθεί από το απομακρυσμένο server αποθηκεύεται στο φάκελο% temp% και εκτελέστηκε. Αυτό το εκτελέσιμο είναι το Locky ransomware και σημαίνει ότι ξεκίνησε να κρυπτογραφεί τα αρχεία στον υπολογιστή σας.

Το Locky κρυπτογραφεί τα δεδομένα σας και αλλάζει εντελώς τα ονόματα αρχείων

Όταν ξεκινήσει το Locky θα δημιουργήσει και θα εκχωρήσει ένα μοναδικό 16 δεκαεξαδικό αριθμό στο θύμα π.χ F67091F1D24A922B. Το Locky τότε θα σαρώσει όλες τις τοπικές μονάδες και ακόμα και τις μή αντιστοιχισμένες μονάδες δίσκου (unmapped) τα αρχεία δεδομένων ώστε να τα κρυπτογράφησει.

Ο Locky στοχεύει μόνο τα παρακάτω αρχεία:

.mid, .wma, FLV, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk , .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp , .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp,. brd, .SCH, .dch, .dip, .vbs, .asm, ΠΑΣ, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .Τοποθετήστε, .ms11 (αντίγραφο ασφαλείας), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml,. SXM, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, * .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm , .dotx, .docm, .docx, .dot, .max, .xml, .txt, .csv, .uot, .rtf, .pdf, .xls, .ppt, .stw, .sxw, .ott,. odt, .doc, .pem, .csr, .crt, .key, wallet.dat

Όταν ο Locky κρυπτογραφεί ένα αρχείο θα το μετονομάσει στην μορφή [unique_id] [αναγνωριστικό] .locky. Έτσι, όταν το test.jpg κρυπτογραφηθεί θα μετονομαστεί π.χ σε F67091F1D24A922B1A7FC27E19A9D9BC.locky. Το μοναδικό αναγνωριστικό και άλλες πληροφορίες επίσης θα ενσωματωθεί στο τέλος του ονόματος του αρχείου.

Είναι σημαντικό να τονιστεί ότι ο Locky θα κρυπτογραφήσει τα αρχεία στους κοινόχρηστους δίσκους δικτύου ακόμα και όταν δεν αντιστοιχίζονται σε μια τοπική μονάδα. Όπως είχε προβλεφθεί, αυτό γίνεται όλο και πιο συχνά και όλοι οι διαχειριστές του συστήματος θα πρέπει να κλειδώνουν όλες τις μονάδες δικτύου περιορίζοντας τα δικαιώματα πρόσβασης και εγγραφής.

Ως μέρος της διαδικασίας κρυπτογράφησης, Ο Locky θα διαγράψει επίσης όλα τα αντίγραφα Volume Shadow στο μηχάνημα, έτσι ώστε να μην μπορούν να χρησιμοποιηθούν για να επαναφέρετε τα αρχεία του θύματος. (Επαναφορά συστήματος, System Restore)

Στην επιφάνεια εργασίας των Windows και σε κάθε φάκελο όπου υπάρχουν κρυπτογραφημένα αρχεία, ο Locky θα δημιουργήσει σημειώσεις για τα λύτρα που ονομάζεται _Locky_recover_instructions.txt. Αυτό το σημείωμα για λύτρα περιέχει πληροφορίες σχετικά με το τι συνέβη στα αρχεία και συνδέσμους του θύματος στη σελίδα Decrypter.

Το Locky επίσης θα αλλάξει και την ταπετσαρία στην επιφάνεια εργασίας του υπολογιστή με την παρακάτω:

Μέσα στις σημειώσεις για τα λύτρα είναι οι συνδέσεις για μια τοποθεσία Tor που ονομάζεται Locky Decrypter. Αυτή η σελίδα βρίσκεται στο 6dtxgqam4crv6rr6.onion και περιέχει το ποσό των bitcoins που πρέπει να στείλετε ως πληρωμή, πώς να αγοράσετε τα bitcoins, και τη διεύθυνση bitcoin θα πρέπει να στείλετε την πληρωμή. Μόλις το θύμα στέλνει πληρωμή στην εκχωρημένη διεύθυνση Bitcoin, αυτή η σελίδα θα παρέχει ένα Decrypter που μπορεί να χρησιμοποιηθεί για να αποκρυπτογραφήσετε τα αρχεία σας.

Τονίζουμε φυσικά πως δεν υπάρχει καμία εγγύηση ότι αν πληρώσετε θα αποκρυπτογραφηθούν τα αρχεία σας

9.Petya

To Petya Ransomware παραλείπει τα αρχεία και κρυπτογραφεί το σκληρό δίσκο σας

Συνήθως, όταν ένας χρήστης μολυνθεί από ένα crypto-ransomware, η μόλυνση κρυπτογραφεί τα αρχεία στο σκληρό δίσκο του θύματος. Αυτό αφήνει το λειτουργικό σύστημα να λειτουργεί σωστά, αλλά με το χρήστη να μην μπορεί να ανοίξει τα κρυπτογραφημένα έγγραφα. Το Petya Ransomware περνάει στο επόμενο επίπεδο με την κρυπτογράφηση τμημάτων του ίδιου του σκληρού δίσκου με τέτοιο τρόπο ώστε να μην είσαστε σε θέση να έχετε πρόσβαση σε οτιδήποτε σχετικά με το σκληρό δίσκο, συμπεριλαμβανομένων των Windows. Αυτή την στιγμή η τιμή για τα λύτρα είναι ~ 0,9 bitcoins και δεν υπάρχει κανένας τρόπος για να αποκρυπτογραφήσετε τον δίσκο σας δωρεάν προς το παρόν.

Το ransomware αυτή τη στιγμή διανέμεται μέσω e-mail που στοχεύει τα τμήματα ανθρώπινου δυναμικού εταιρειών κυρίως στην Ευρώπη. Αυτά τα μηνύματα περιέχουν συνδέσεις Dropbox με υποτιθέμενες εφαρμογές και μόλις γίνει λήψη ενός αρχείου και εκτελεστεί θα εγκατασταθεί το Petya Ransomware στον υπολογιστή. Ένα παράδειγμα ονόματος αρχείου για την εγκατάσταση είναι Bewerbungsmappe-gepackt.exe.

Είναι σημαντικό να σημειωθεί ότι υπάρχει πολλή κακή πληροφόρηση στο διαδίκτυο σχετικά με το πώς το πώς να καθαρίσετε τον υπολογιστή σας, όταν έχει κρυπτογραφηθεί από τον Petya. Πολλά από αυτά τα sites δηλώνουν ότι μπορείτε να χρησιμοποιήσετε την εντολή fixmbr ή επισκευή MBR σας για να αφαιρέσετε τη λοίμωξη. Αν και αυτό θα αφαιρέσει πράγματι την οθόνη κλειδώματος, δεν θα αποκρυπτογραφήσει το MFT του δίσκου σας και έτσι τα αρχεία σας και τα Windows θα εξακολουθεί να μην είναι προσβάσιμα. Επιδιορθώστε το MBR, μόνο αν δεν νοιάζεστε για τυχόν απώλεια δεδομένων και θέλετε να εγκαταστήσετε ξανά τα Windows.

Κατά την εγκατάσταση, To Petya Ransomware θα αντικαταστήσει τις υπάρχουσες πληροφορίες του Master Boot Record του δίσκου εκκίνησης (MBR) με ένα κακόβουλο πρόγραμμα. Το MBR είναι οι πληροφορίες που διατίθενται στην αρχή ενός σκληρού δίσκου που λένε στον υπολογιστή πώς πρέπει να εκκινήσετε το λειτουργικό σύστημα. Στη συνέχεια, θα προκαλέσει επανεκκίνηση των Windows προκειμένου να εκτελέσει το νέο κακόβουλο ransomware που έχει φορτωθεί, η οποία θα εμφανιστεί μια οθόνη που προσποιείται ότι είναι CHKDSK (η διαδικασία ελέγχου των δίσκων) Κατά τη διάρκεια αυτής της ψεύτικο διαδικασίας CHKDSK, Το Petya θα κρυπτογραφήσει τον πίνακα εκχώρησης στη μονάδα δίσκου. Μόλις το MFT είναι κατεστραμμένο, ή κρυπτογραφημένο σε αυτή την περίπτωση, ο υπολογιστής δεν ξέρει πού βρίσκονται τα αρχεία, ή αν ακόμη υπάρχουν, και έτσι δεν είναι προσβάσιμα.

Μόλις το ψεύτικο CHKDSK έχει ολοκληρωθεί, θα σας παρουσιαστεί μια οθόνη κλειδώματος που εμφανίζει οδηγίες σχετικά με τη σύνδεση σε μια τοποθεσία TOR και ένα μοναδικό αναγνωριστικό που πρέπει να χρησιμοποιήσετε στην ιστοσελίδα για να κάνετε την πληρωμή λύτρων. Μόλις η πληρωμή λύτρων γίνει, θα λάβετε έναν κωδικό πρόσβασης που μπορείτε να εισαγάγετε σε αυτήν την οθόνη για να αποκρυπτογραφήσει τον υπολογιστή σας. Όπως έχουμε πει και στις άλλες περιπτώσεις δεν υπάρχει καμία εγγύηση ότι αν πληρώσετε θα πάρετε πίσω τα αρχεία σας.

Όταν πληκτρολογήσετε τον σύνδεσμο σε έναν browser θα δείτε την παρακάτω εικόνα

Αμέσως μετά ξεκινάει η διαδικασία για την πληρωμή των λύτρων σε Bitcoin

10.Crysis (αποκρυπτογραφήθηκε)

Ο ιος Crysis προερχόμενος από την Ινδία αρχικά προξένησε μόλυνση σε μεγάλο αριθμό συστημάτων. Κύριος τρόπος διάδωσης ήταν μέσω συνημμένων αρχείων σε μηνήματα ηλεκτρονικού ταχυδρομείου που ο χρήστης τα άνοιγε από περιέργεια η μέσω μηνυμάτων που εμφανίζονταν στην οθόνη οτι ο Flash Player χρειάζεται αναβάθμιση.

Μόλις ο ιος έμπαινε στο σύστημα σας κρυπτογραφούσε αρχεία με καταλήξεις

.mid, .wma, FLV, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk , .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp , .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp,. brd, .SCH, .dch, .dip, .vbs, .asm, ΠΑΣ, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .Τοποθετήστε, .ms11 (αντίγραφο ασφαλείας), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml,. SXM, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, * .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm , .dotx, .docm, .docx, .dot, .max, .xml, .txt, .csv, .uot, .rtf, .pdf, .xls, .ppt, .stw, .sxw, .ott,. odt, .doc, .pem, .csr, .crt, .key, wallet.dat

Στην συνέχεια άλλαζε την κατάληξη τους με μία από τις παρακάτω. .{mailrepa.lotos@aol.com}.CrySiS, .{TREE_OF_LIFE@INDIA.COM}.CrySiS, .CrySis, .locked, .kraken, .darkness, .nochance, .oshit, .oplata@qq_com, .relock@qq_com, .crypto, .helpdecrypt@ukr.net, .pizda@qq_com, .dyatel@qq_com, _ryp, .nalog@qq_com, .chifrator@qq_com, .gruzin@qq_com, .troyancoder@qq_com, .encrytped, .cry, .AES256, .enc or .hb15.

Ακολουθούσαν τα μηνύματα που βλέπετε με οδηγίες πληρωμής των “λύτρων” σε Bitcoin

Ο ιος μπορεί να αποκρυπτογραφηθεί με το Kaspersky’s Rakhni Decrypter που μπορείτε να κατεβάστε στην παρακάτω διεύθυνση

https://noransom.kaspersky.com/